Diesen Artikel wollte ich schon sehr lange schreiben, denn ich denke es wird von vielen WordPress-Nutzern immer wieder unterschätzt, wie wichtig die Absicherung des eigenen WP-Logins ist. Durch sogenannte Brute Force Angriffe (mehr Info über Brute Force-Angriffe) kommt es immer wieder vor, dass die Logins von WordPress-Seiten gezielt angegriffen werden.

Dadurch kann die Erreichbarkeit der Webseite massiv eingeschränkt werden, weil der Server durch die zahlreichen Angriffe überlastet wird und wenn der Login nicht ausreichend gesichert ist, kann es im schlimmsten Fall sogar passieren, dass die eigene WordPress-Seite gehackt wird. Doch es gibt glücklicherweise hilfreiche WordPress-Plugins und Vorsichtsmaßnahmen, um dies erfolgreich zu verhindern.

1. Ein sicheres Passwort wählen

Der erste und einfachste Schritt ist, einen sicheren Benutzernamen und ein sicheres Passwort für den WordPress-Login zu wählen. Auf keinen Fall sollte der Benutzername „admin“ sein. Da dies sehr lange der Standard-Benutzername für WordPress-Seiten war, ist dieser Benutzername besonders unsicher.

Für ein sicheres Passwort kannst du entweder einen Passwort-Manager nutzen oder ein Password aus einer zufälligen Anordnung von Wörtern erstellen. Im Artikel über sichere WordPress-Passwörter auf WordPress.com findest du jede Menge hilfreiche Tipps und Tools.

2. Die Anzahl der Login-Versuche einschränken

Standardmäßig ist die Anzahl der Login-Versuche bei WordPress uneingeschränkt. Das ist natürlich ein weiteres Sicherheitsrisiko, dass du mit Hilfe des Plugins „Limited Login Attempts“ leicht in den Griff bekommen kannst. Das Plugin erlaubt es dir, die Login-Versuche pro IP-Adresse auf z.B. 3 mögliche Versuche zu begrenzen. Wird diese Anzahl überschritten, wird die IP-Adresse für eine bestimmte Zeit (der Zeitraum kann in den Plugin-Einstellungen selbst gewählt werden) vom Zugriff auf deine WordPress-Seite gesperrt.

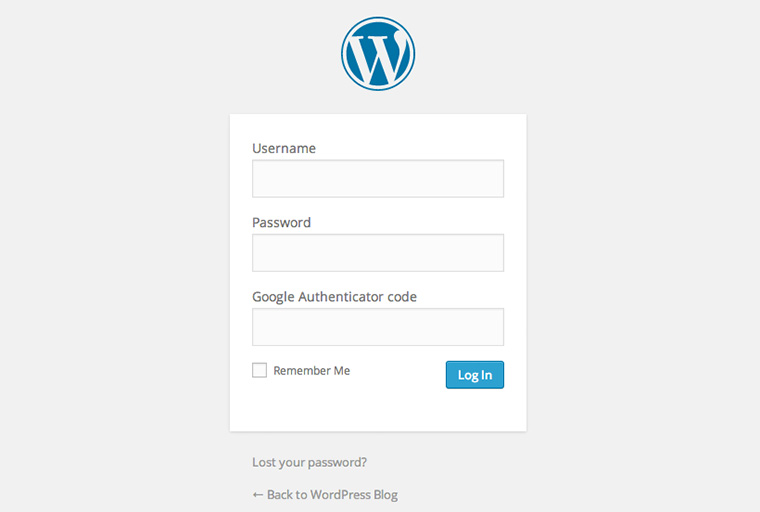

3. 2-Fach Authentifizierung mit dem Google Authenticator

Noch weitere Sicherheit bietet die zusätzliche Authentifizierung in zwei Schritten, die du mit Hilfe der Google Authenticator-App und des Google Authenticator WordPress-Plugins leicht einrichten kannst. Das ganze funktioniert so, dass du bei jedem Login nicht nur dein WordPress-Benutzernamen und dein Passwort, sondern auch einen zusätzlichen Google Authenticator Code eingeben musst, der immer wieder neu über die Google Authenticator-App generiert wird.

Diese Methode setzt also voraus, dass Du dein mobiles Device (Smartphone oder Tablet) immer zur Hand hast, wenn du im WordPress-Admin arbeiten möchtest. Das ist zwar etwas aufwendiger, bietet aber einen sehr sicheren zusätzlichen Schutz vor Login-Angriffen.

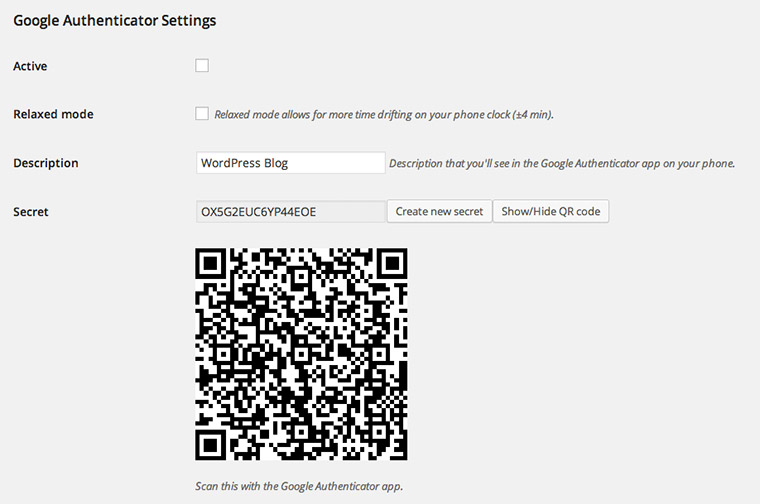

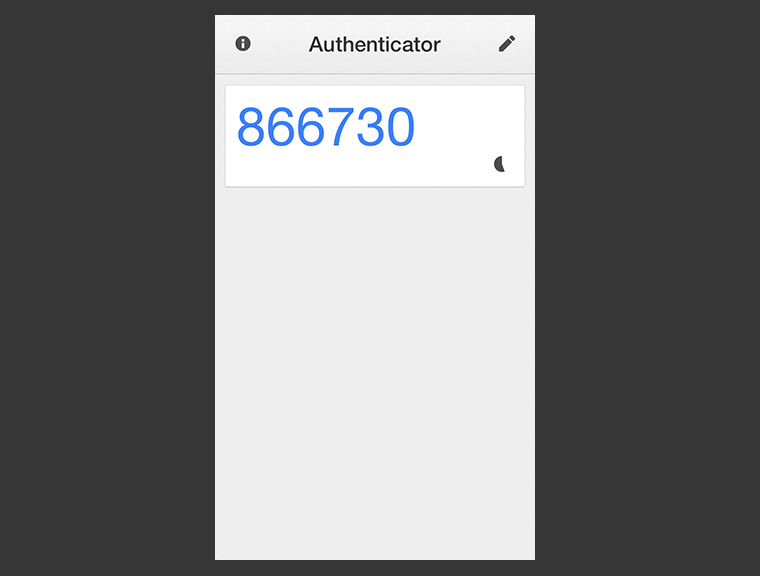

Die Einrichtung ist mit dem WordPress-Plugin „Google Authenticator“ ganz einfach. Nach der Plugin-Installation und dem Download der Google Authenticator-App (Android-App, iOS App) kannst du einfach den Barcode in den WordPress Plugin-Einstellungen nutzen, um das Plugin mit deiner App zu verknüpfen. Wenn du jetzt die Google Authenticator-App öffnest, wird dir der Login-Code für deine WordPress-Seite in zeitlichen Abständen immer wieder neu generiert und du kannst den Code in deinem WordPress-Loginscreen eintragen.

Du kannst über die App natürlich auch für mehrere Webseiten und Dienste die 2-Fach Authentifizierung einrichten.

4. Ein extra Passwort über die .htaccess Datei einrichten

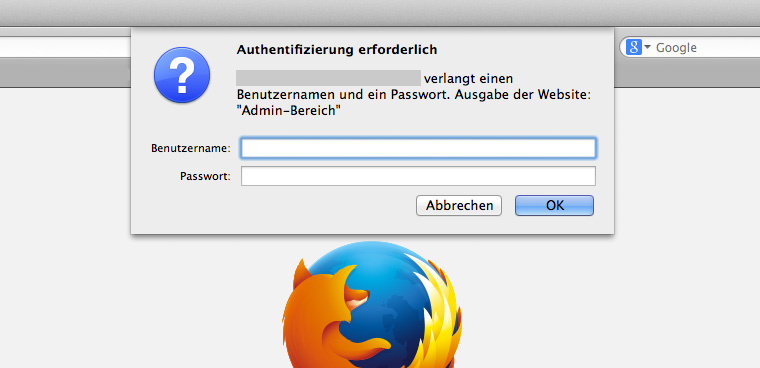

Für alle, die über den Zugang zur .htaccess Datei verfügen, gibt es auch noch die Möglichkeit ein zusätzliches Passwort über die .htaccess Datei einzurichten. Das hat den Vorteil, dass der eigentliche WP-Login erst gar nicht aufgerufen werden kann, Brute Force-Angriffe also bereits vor dem eigentlichen Angriffsversuch abgeblockt werden können. Das schont die Aufrufe auf deine WordPress-Seite natürlich massiv und die Erreichbarkeit der Webseite bleibt auf jeden Fall immer gewährleistet.

Die Einrichtung eines .htaccess Logins ist auch gar nicht so kompliziert. Du benötigst lediglich Zugang zu deiner .htaccess Datei über deinen FTP-Zugriff (das ist leider nicht bei allen Hosting-Angeboten möglich) und einen Code-Editor, um die .htaccess zu bearbeiten und eine neue .htpasswd Datei (diese Datei enthält dein Passwort) zu erstellen.

.htaccess Passwort- So funktioniert’s

Als erstes musst du und über deinen FTP-Zugriff eine neue, leere Datei mit dem Namen .htpasswd im Hauptverzeichnis deiner Webseite (also da, wo sich auch bereits die .htaccess Datei befinden sollte) erstellen.

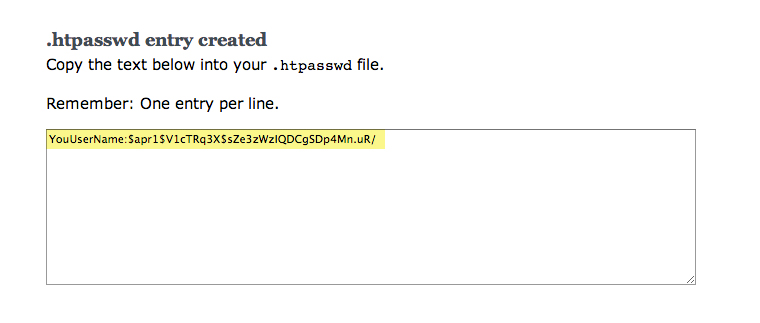

Die neue, noch leere Datei lädst du dir dann lokal auf deinem Computer herunter und öffnest sie in einem Code-Editor. Mit Hilfe des Online htpasswd Generators kannst du jetzt ein Benutzername und Passwort eingeben und den Inhalt für die .htpasswd Datei erstellen.

Jetzt musst du noch den Code für die .htaccess Datei erstellen. Dazu kannst du diesen Code kopieren, du musst allerdings noch deinen eigenen AuthUserFile-Pfad zu deiner .htpasswd Datei ermitteln und im Code ersetzen. Um den Pfad herauszufinden, kannst du die Anleitung „How to find the full path to a file using PHP“ und den Code auf der .htaccess Tools-Webseite nutzen.

[code]

<Files wp-login.php>

AuthType Basic

AuthName "My Protected Area"

AuthUserFile /path/to/.htpasswd

Require valid-user

</Files>

[/code]

Wenn du den Code in die .htaccess Datei eingefügt hast und auch die neue .htpasswd Datei mit deinem Code in das Hauptverzeichnis deine Webseite hochgeladen hast, sollte jetzt die Passwort-Abfrage im Browser erscheinen und deinen Login so zusätzlich schützen.

Eine ausführliche Beschreibung der Einrichtung eines .htaccess Passwortes für deine WordPress-Seite findest du außerdem im Artikel „Initiative: Mehr Sicherheit für WordPress durch den Admin-Schutz“ auf dem ebiene Playground-Blog.

Fazit

Wie du siehst, gibt es also wirklich einiges was man tun kann, um den eigenen WordPress-Login vor unerlaubten Zugriffen zu schützen. Welche Tipps, Tools und Anleitungen kennst du noch, die hilfreich bei der Absicherung von WordPress-Seiten sind? Über dein Feedback und deine Tipps freue ich mich sehr!

Schreibe einen Kommentar zu Frauke Antwort abbrechen